Defesa contra ataque de rootkits exige proteção por hardware

Redação do Site Inovação Tecnológica - 23/11/2009

[Imagem: Wang et al.]

O que são rootkits?

Entre os diversos tipos de programas maliciosos - que incluem os vírus, cavalos de troia e vários tipos de ladrões de informações - os mais difíceis de combater e com potencial para causar os maiores danos são os chamados rootkits.

Os rootkits são programas capazes de se esconder dos antivírus. Capturando as chamadas de baixo nível do sistema operacional, esses cavalos de troia garantem a instalação de outros programas invasores, capazes de roubar informações ou transferir o controle do computador para um pirata de computador.

O nome rootkit vem do ambiente Linux, descrevendo um kit de programação destinado a garantir o acesso total ao sistema com a autoridade root, o usuário principal, ou administrador, com todos os poderes sobre o computador.

Ganchos do sistema

Agora, pesquisadores da Universidade da Carolina do Norte, nos Estados Unidos, finalmente vislumbraram uma forma de bloquear os rootkits e impedir que eles tomem o controle dos computadores.

Os rootkits funcionam normalmente sequestrando uma série de chamadas do sistema, também conhecidas como ganchos (hooks), dados especiais de controle que o sistema operacional usa para controlar o hardware.

"Tomando o controle dessas chamadas, o rootkit pode interceptar e manipular os dados do sistema à vontade, essencialmente deixando o usuário ver apenas o que o programa invasor permitir," diz o professor Xuxian Jiang.

Desta forma, o invasor se torna invisível ao usuário e a qualquer programa de antivírus. Ao deter o controle da máquina, ele pode instalar e proteger programas adicionais destinados a roubar informações pessoais ou ceder o controle da máquina a um usuário remoto.

Mudar o sistema operacional e o hardware

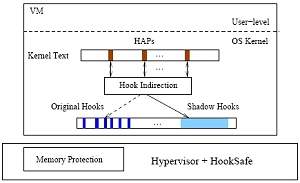

A solução encontrada pelo Dr. Jiang e seus colegas pode bem dar uma ideia da complexidade e da gravidade do problema dos rootkits - a saída é proteger todas as chamadas do sistema.

"A parte mais problemática é que um sistema operacional pode ter dezenas de milhares de chamadas - qualquer uma delas pode potencialmente ser explorada pelos rootkits," diz Jiang. "Pior ainda, essas chamadas podem estar espalhadas por todo o sistema operacional."

Desta forma, a proteção efetiva das chamadas ao sistema deve começar por levar todas para um mesmo lugar. A centralização torna mais fácil o gerenciamento e a proteção de forma eficaz, sem comprometer o rendimento do sistema operacional.

Finalmente, uma proteção de memória baseada em hardware fará o restante. Ao centralizar as chamadas ao sistema, os pesquisadores demonstraram que a proteção por hardware impede qualquer modificação sem a aprovação do usuário.

O sistema, batizado de HookSafe, foi testado contra nove rootkits mais comuns e resistiu a todos eles.

Um feixe de luz vira dois com características completamente diferentes

Processador fotônico roda por horas a temperatura ambiente

Escultura eletrônica: Componentes têm propriedades ditadas pela geometria

Projetado primeiro detector de grávitons, as partículas da gravidade

Descoberto material metálico com condutividade térmica recorde

Luz é focalizada e desfocada no espaço livre, sem lentes

Computador neuromórfico conecta matemática, inteligência e neurociência

Buracos de minhoca não existem, Big Bang é um portal e o tempo vai e vem, propõem físicos

Bateria de nióbio inédita é criada na USP

Cristal do tempo levita e desafia Terceira Lei de Newton

Agora é possível fazer backup de dados dos computadores quânticos

Computação afetiva: É seguro deixar as máquinas reconhecerem suas emoções?

Segurança quântica inviolável agora cabe dentro de um chip

Vulnerabilidade grave: Um único dado pode travar seu celular

Marcas d'água para etiquetar imagens de IA são facilmente manipuladas

Você está sendo rastreado na internet pela impressão digital do navegador

Todos os direitos reservados.

É proibida a reprodução total ou parcial, por qualquer meio, sem prévia autorização por escrito.